Вопросы информационной безопасности в Internet остаются на сегодняшний момент одними из самых актуальных. В связи с этим авторы статьи знакомят читателей с эффективным средством защиты — межсетевыми экранами ( firewall ) и предлагают обзор российского рынка данных сертифицированных устройств

Плюсы и минусы

Последние годы ознаменовались расширением возможностей использования информационных ресурсов, доступных через сеть Internet. Многие организации сегодня присоединяют к нему локальные сети для того, чтобы через свои рабочие станции получать доступ к межсетевым информационным ресурсам. Internet стал жизненно необходимой и постоянно растущей глобальной сетью, которая изменила образ жизни и мышления многих людей. Но вместе с тем он породил много проблем, в первую очередь, связанных с организацией безопасности, так как наиболее распространенные протоколы, использующиеся для информационного обмена, не обеспечивают защиты от перехвата данных. Причин сложившейся ситуации несколько:

— изначальное отсутствие политики безопасности: при разработке принципов функционирования Internet основные усилия были направлены на достижение удобства обмена информацией и многие сети спроектированы без механизмов контроля доступа со стороны Internet;

— уязвимость основных служб: базовым протоколом Internet является набор протоколов TCP/IP, сервисные программы которого не гарантируют безопасности;

— незашифрованность большей части передаваемой через Internet информации, что дает возможность наблюдения за каналами передачи данных: электронная почта, пароли и передаваемые файлы могут быть легко перехвачены злоумышленником при помощи доступных программ;

— сложность конфигурирования — средства управления доступом зачастую сложны в настройке и контроле за ними, что влечет за собой неправильную конфигурацию таковых средств и приводит к несанкционированному доступу.

В силу названных причин администратор корпоративной сети постоянно сталкивается с проблемой защиты ресурсов локальной сети от несанкционированного доступа. Особенно актуальна эта проблема для организаций, оперирующих конфиденциальной информацией, будь то финансовая информация или информация, относящаяся к сфере государственных интересов.

Использование хакерами уязвимости Internet

Существующий уровень развития программных средств позволяет достаточно компетентному хакеру, знакомому со стеком протоколов TCP/IP, несанкционированно подключаться к удаленной системе, захватывать соединения легальных пользователей и даже получать привилегии супервизора.

Многими фирмами (Satan, Cops, etc.) разрабатывались программные продукты для облегчения работы системного администратора по поиску и ликвидации "дыр" в системе безопасности. Но на деле они часто используются хакерами с тем лишь различием, что взломщики не спешат ликвидировать обнаруженные "дыры", а напротив, используют их в своих целях.

При исследовании проблем защиты информации в корпоративной сети необходимо учитывать следующее:

— сеть не обеспечивает безопасности (конфиденциальности и целостности) данных;

— сеть не обеспечивает качество и доступность взаимодействия между приложениями;

— сеть должна защищать свои собственные ресурсы;

— сеть разделяется на подсети безопасности;

— подсеть может иметь различные политики безопасности;

— подсеть должна разделяться межсевыми экранами.

Специфика защиты корпоративных сетей

То, что в Internet не предусмотрены эффективные средства защиты, побуждает к их поиску. Все проблемы вызваны изначально заложенными принципами открытости Unix-систем. Задумывавшаяся как система, предназначенная для совместной работы в университетах, Unix впоследствии достаточно искусственно дополнялась элементами защиты. Кроме того, требования к системам безопасности в существующих Unix-системах нестандартизованы. Поэтому администраторам приходится ориентироваться на существующую программную платформу.

Специфика защиты информационных ресурсов корпоративных сетей обуславливается еще и тем, что они чаще всего состоят из подсетей или сегментов. При этом в защищаемой сети могут существовать сегменты с разной степенью защищенности:

— свободно доступные (WWW-сервер, FTPсервер);

— с ограниченным доступом;

— закрытые для доступа.

Правила доступа к этим ресурсам должны определяться администрацией таким образом, чтобы, с одной стороны, предотвратить несанкционированный доступ к защищаемым информационным ресурсам, а с другой — обеспечить пользователю максимальную прозрачность работы с необходимой ему информацией.

Межсетевые экраны (МЭ). Общая характеристика

Учитывая насущность проблемы защиты сетей, использующих протоколы TCP/IP, Государственная Техническая Комиссия при Президенте Российской Федерации 25 июня 1997 г. издала руководящий документ "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" (далее РД к МЭ) как дополнение к руководящим документам "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" и "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требований по защите информации", 1992 г. (РД к АС).

В РД к МЭ межсетевые экраны определяются как "локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в АС и/или выходящей из АС. МЭ обеспечивает защиту АС посредством фильтрации информации, то есть ее анализа по совокупности критериев и принятия решения о ее распространении в (из) АС на основе заданных правил, проводя таким образом разграничение доступа субъектов из одной АС к объектам другой АС. Каждое правило запрещает или разрешает передачу информации определенного вида между субъектами и объектами. Как следствие, субъекты из одной АС получают доступ только к разрешенным информационным объектам из другой АС. Интерпретация набора правил выполняется последовательностью фильтров, которые разрешают или запрещают передачу данных (пакетов) на следующий фильтр или уровень протокола".

Обычно МЭ защищают внутреннюю сеть компании от "вторжений" из Internet. Однако они могут использоваться и для защиты от "нападений", например, из корпоративной интрасети, к которой подключена и ваша сеть. Как и в случае реализации любого другого механизма сетевой защиты, организация, вырабатывающая конкретную политику безопасности, кроме всего прочего, должна определить тип трафика TCP/IP, который будет восприниматься брандмауэром как "авторизованный". Например, необходимо решить, будет ли ограничен доступ пользователей к определенным службам на базе TCP/IP, и если будет, то до какой степени. Выработка политики безопасности позволит выяснить, какие компоненты брандмауэра вам необходимы и как их сконфигурировать, чтобы обеспечить ограничения доступа, заданные вами.

Установка межсетевых экранов

Наиболее простым решением является установка экрана на границе локальной и глобальной сети. Общедоступные WWW и FTP сервера можно установить как в защищенной зоне (но надо помнить, что это отрицательно скажется на прозрачности работы системы), так и вынести за пределы защищаемой зоны. Возможен также вариант с установкой двух экранов, один из которых будет защищать локальную сеть, а другой — доступные сервера.

Межсетевые экраны реализуются на базе подобных Unix-систем, таких как Solaris, BSDI, Linux и т.д., а также Window NT. При этом настоятельно рекомендуется использовать для установки firewall отдельную станцию с соответствующими аппаратными требованиями (500 Мб дискового пространства, 32 Мб оперативной памяти). Кроме того, в ядро ОС для МЭ вносятся некоторые изменения, повышающие защищенность системы. Так, запрещается иметь на шлюзе разделы пользователей, некоторые из них работают только в однопользовательском режиме и формируют специальные коды для отслеживания целостности программного обеспечения.

Принципы работы межсетевых экранов

Базовым протоколом для передачи данных по Internet является набор протоколов TCP/IP. Передаваемые по сети данные представляют собой набор пакетов. Каждый пакет имеет исходящий и входящий IP адрес, а также указание на службу TCP/IP, которая будет обрабатывать данный пакет.

Межсетевые экраны позволяют устанавливать гибкие правила для доставки пакетов в любой из сегментов.

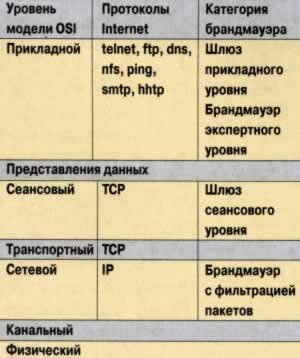

Таблица 1. Межсетевые экраны и модели OSI

Работа всех межсетевых экранов основана на использовании информации разных уровней модели OSI (табл. 1). Модель OSI, разработанная Международной организацией по стандартизации (International Standards Organization — ISO), определяет семь уровней, на которых компьютерные системы взаимодействуют друг с другом, — начиная с уровня физической среды передачи данных и заканчивая уровнем прикладных программ, используемых для коммуникаций. В общем случае, чем выше уровень модели OSI, на котором брандмауэр фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты.

Типы межсетевых экранов

Функционально межсетевые экраны разделяются на три категории: системы фильтрации пакетов, серверы-посредники (шлюзы) уровня приложений и уровня соединения. Кроме того, возможен более развернутый вариант пакетной фильтрации — экраны экспертного уровня, основанные на реализации механизма контроля состояний. Каждая из этих систем имеет свои преимущества и свои недостатки. Ниже будут описаны принципиальные различия между ними.

Системы фильтрации пакетов (ФП)

Системы пакетной фильтрации просматривают все IP-пакеты, поступающие в защищаемую сеть, и либо пропускают их, либо отбрасывают. Правила, по которым МЭ принимает соответствующее решение, предварительно определяются в явном виде администратором. Принадлежность пакетов к той или иной категории устанавливается из соответствующих значений полей "адрес" и "порт" в заголовке IP пакета. Поскольку номер TCP порта связан с конкретным сервисом в Unix, можно сказать, что пакетная фильтрация осуществляется на транспортном, сетевом и прикладном уровне. Администратор может блокировать обращения к определенному порту и блокировать пакеты от определенного адреса или определенной сети. Так, например, можно разрешить работать со всеми сервисами сети внутренним пользователем и отбрасывать все пакеты, поступающие извне, кроме обращений к порту 80 (HTTP), что впрочем не убережет сеть от атаки со стороны аплетов Java и объектов ActiveX.

В числе достоинств ФП — прозрачность для пользователей и гибкость в настройке правил фильтрации. В качестве примера ФП приведем ipfirewall, бесплатно распространяющийся для систем BSD (версию этого пакета можно получить на ftp. bsdi. corn /contrib/networking/security/ или ftp.nebulus.net /pub/bsdi/security/).

Настройки правил фильтрации можно устанавливать как при вызове в командной строке, так и в файлах crontab. К примеру, команда:

ipfirewall addb reject all from 194.85.21.161 to 194.85.21.129

позволяет "отбрасывать" все пакеты, поступающие с адреса 194.85.21.161 на адрес 194.85.21.129.

Но при этом настройка правил должна производиться очень тщательно и осторожно, что требует некоторого знания технологий TCP и UDP. В общем случае правила фильтрации задаются в качестве таблицы условий и действий, которые должны быть применены в определенной последовательности, перед тем как система примет решение пропустить пакет или сбросить его.

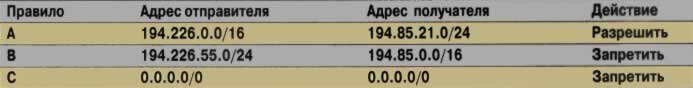

Представим себе следующий сценарий. Администратор сети класса В 194.85 желает запретить доступ из Internet к своей сети (194.85.0.0/16) (данная запись говорит о том, что значащими считаются старшие шестнадцать разрядов и включает все адреса сети 194.85). В рамках сети существует подсеть 194.85.21.0/24, машины в которой осуществляют взаимодействие с организацией вне данной сети. Администратору необходимо разрешить доступ к подсети 194.85.21.0/24 из сети 194.226.0.0/16.

Кроме того, администратор считает, что некоторая угроза может исходить из конкретной подсети 194.226.55.0/24 сети 194.226, и он желает запретить доступ из нее к своим машинам.

В описанной ситуации таблица правил может выглядеть следующим образом (табл. 2)

Таблица 2.

Правило С есть "правило по умолчанию", оно будет задействовано, если пакет не подходит к требованиям, указанным в первых двух правилах.

В соответствии с требованием Гостехкомисси России системы пакетной фильтрации должны принимать решение на основе как минимум двух атрибутов (адрес отправителя/адрес получа-теля и т.д.)

Главное преимущество использования ФП — невысокая стоимость их реализации и минимальное влияние на производительность сети. Если в ней уже установлен аппаратный или программный IP-маршрутизатор, обеспечивающий возможность фильтрации пакетов (например, производства Cisco Systems, Bay Networks или Novell), настройка экрана обойдется и вовсе бесплатно, не считая времени, затраченного на создание правил фильтрации пакетов.

Если же говорить о недостатках ФП, то основный из них — меньшая надежность, чем у других типов экранов. Еще один негативный момент — отсутствие аутентификации пользователей. Одним словом, такая защита не может считаться совершенной.

Обычно в конкретных реализациях firewall пакетная фильтрация комбинируется с другими архитектурами, чаще всего с инспекцией состояний. В таком случае мы получаем экран экспертного уровня, который так же, как и пакетный фильтр, проверяет заголовки IP пакетов, но, кроме того, запоминает номера всех соединений и сбрасывает эти соединения после завершения обслуживания. Механизм инспекции состояний реализован в системе Checkpoint Firewall v 1.2.

Экранирующие шлюзы (ЭШ)

Межсетевой экран может строиться с помощью экранирующих агентов, которые обеспечивают установку связи между субъектом и объектом, а затем пересылают информацию, осуществляя контроль и/или регистрацию. Использование экранирующих агентов добавляет еще одну защитную функцию — сокрытие от субъекта истинного объекта, в то время как субъекту кажется, что он непосредственно с ним взаимодействует. Обычно экран не является симметричным, для него определены понятия "внутри" и "снаружи". При этом задача экранирования формулируется как защита внутренней области от неконтролируемой и потенциально враждебной внешней.

Высокоуровневые сервисы TCP и UDP при приеме пакета предполагают, что адрес отправителя, указанный в пакете, является истинным. Другими словами, адрес IP является основой для принятия решений экраном: считается, что пакет послан от существующего хоста, и именно от того, чей адрес указан в пакете. IP имеет опцию, называемую "опция маршрутизации источника", которая может быть использована для указания точного прямого и обратного пути между отправителем и получателем. Эта опция позволяет задействовать при передаче пакетов хосты, обычно не использующиеся при передаче пакетов от машины к машине. Для некоторых служб пакет, пришедший с такой опцией, кажется отправленным последним хостом в цепочке маршрута, а не истинным отправителем. Эта особенность IP может формулироваться как защита внутренней области от неконтролируемой и потенциально враждебной внешней.

Шлюз уровня приложения (ШУП)

Сервер-посредник уровня приложений при получении запроса запускает соответствующий сервис на шлюзе, который и контролирует передачу данных. Существуют сервисы для всех стандартных служб, таких как telnet, ftp, http, riogin и т.д. При этом также используется сервер аутентификации, определяющий, доступен ли тот или иной сервис данному пользователю. Все это, конечно, увеличивает защищенность систем, но плохо сказывается на быстродействии и прозрачности работы системы.

Работу сервера-посредника можно рассмотреть на примере программного пакета фирмы Trusted International Security TIS FWTK. Этот продукт представляет собой не законченный межсетевой экран, а набор инструментов для подготовки такового. Данный пакет предполагает его установку на ряд Unix-систем, таких как BSD, Solaris, Sun OS, Linux и т.д. После установки пакет заменяет существующие демоны сервисов, вызываемых в файле /etc/rc, на соответствующим образом модифицированные. Тогда при получении запроса к определенному приложению соответствующий daemon обращается к специальному файлу конфигурации /usr/ local /etc/ netperm-table, в котором указаны правила передачи информации через данную сеть. Daemon читает последовательно правила и, когда встречает относящееся к нему, проверяет соответствие поступившего запроса установленному правилу и принимает решение о возможности/невозможности пропустить пакет.

Дополнительные формы защиты

Большинство из существующих коммерческих систем МЭ предусматривает также сокрытие внутренней структуры IP-сети организации (так называемый network address translation). Обычно МЭ настраивается как минимум на два интерфейса: внутренний — для локальной сети и внешний. Кроме того, МЭ может иметь интерфейс для подключения так называемых демилитаризованных зон — Web и FTP серверов.

Коммерческие продукты МЭ зачастую обладают графическим интерфейсом (GUI) и мощными средствами администрирования, позволяющими формировать гибкие правила фильтрации. Однако производители продуктов утверждают, что использование GUI замедляет работу системы, и советуют запускать ее из командной строки. Кроме того, серьезный межсетевой экран должен иметь возможность удаленного конфигурирования и управление системой, а также протоколирования событий, например, попыток несанкционированного доступа и т.д.