Анализ уязвимости - необходимый этап в создании эффективной системы охраны. По его результатам разрабатываются проектные варианты технических комплексов безопасности. Автор предлагает методику создания инженерных моделей и оценки показателей уязвимости и эффективности системы защиты. Все эти сведения помогут руководителям решать проблемы обеспечения безопасности объектов

Системный подход - как инструмент оптимизации и снижения риска ошибочных решений - требует, чтобы созданию новой или модернизации уже имеющейся системы предшествовало обоснование проектных и организационных решений. Для систем охраны основу такого обоснования составляет анализ уязвимости объекта. Под уязвимостью объекта понимается степень его незащищенности к воздействию нарушителей. Она противоположна эффективности охраны (защиты) объекта, степени его защищенности от нанесения ущерба нарушителями.

Анализ уязвимости объекта проводится с целью определения возможных последствий воздействия нарушителей на элементы объекта, оценки показателей уязвимости объекта (эффективности охраны), выявления слабых мест и недостатков существующей системы охраны или рассматриваемых проектных вариантов системы, а в итоге - выбора наилучшего варианта системы охраны для конкретного объекта.

Анализ уязвимости объекта включает:

• разработку модели нарушителей;

• выделение и категорирование особо важных зон объекта;

• оценку показателей уязвимости;

• определение слабых мест и недостатков в системе охраны.

Модель нарушителей

Модель нарушителей определяет:

•категории (типы) нарушителей, которые могут воздействовать на объект;

• цели, которые могут преследовать нарушители каждой категории, возможный количественный состав, используемые инструменты, принадлежности, оснащение, оружие и проч.;

•типовые сценарии возможных действий нарушителей, описывающие последовательность (алгоритм) действий групп и отдельных нарушителей, способы их действий на каждом этапе.

Следует учитывать как внешних нарушителей, проникающих на территорию, в зоны, здания и помещения объекта извне, так и внутренних, т.е. из числа штатного персонала объекта или из числа посетителей, имеющих возможность легальным путем получить пропуск либо допуск на объект. Естественно, необходимо учитывать в модели возможность сговора и совместных действий внешних и внутренних нарушителей.

В модель нарушителей следует включать максимально исчерпывающие сведения о действиях нарушителей. Целесообразно также оценивать степени возможности или субъективные вероятности использования нарушителями каждой выделенной категории сценариев и способов действий. Для получения указанных оценок применяются специальные модели и методики, использующие методы экспертных оценок.

Конечно, для определенных объектов вполне допустимо исключить из рассмотрения некоторые категории и маловероятные способы действий нарушителей. Но лучше все же в модели максимально полно описать и охарактеризовать всех потенциально возможных нарушителей, включая и гипотетических, четко указать, какие категории и способы действий исключаются из рассмотрения для данного объекта сегодня и на каких основаниях.

При этом остается возможность впоследствии уточнить прежние взгляды и усилить охрану с учетом более опасных нарушителей.

Модель нарушителей может иметь разную степень детализации.

Содержательная модель нарушителей отражает систему принятых руководством объекта, ведомства взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия.

Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе.

Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

Модель нарушителей следует оформлять в виде отдельного документа, согласованного со всеми имеющими отношение к обеспечению охраны объекта службами и утвержденного руководством.

Выделение и категориревание особо важных зон

Для объекта необходимо определить все зоны и помещения, при проникновении в которые нарушители могут нанести объекту ущерб определенной категории. Эти зоны, здания и помещения являются целевыми зонами нарушителей. К ним относятся зоны доступа к особо ценным материалам, оборудованию, носителям информации, а также применения огневых или диверсионных средств и проч.

Указанные зоны следует разделить по категориям ущерба. Примерами категорий ущерба являются: неприемлемый ущерб, когда нарушители могут вызвать крупную аварию, похитить особо важные документы, информацию, оборудование; существенный ущерб, когда последствия хищения или диверсии парализуют работу объекта на определенное время; материальный ущерб (большой, средний, малый), когда последствиями будут материальные потери соответствующих масштабов. Категории ущерба упорядочиваются по своей опасности. В целом же категорию зданий и объекта определяет самая опасная категория ущерба особо важных зон в здании и на объекте.

Для каждой категории зоны, здания, объекта следует определить требуемую степень защиты или нормативные показатели уязвимости (эффективности). Как альтернатива возможно задание общих требований к построению системы охраны и к характеристикам ее элементов. Работы по стандартизации категории объектов, определению нормативных показателей уязвимости (эффективности) или общих требований к системам охраны типовых категорий объектов пока еще носят внутриведомственный характер. Существующие документы, задающие требования по оборудованию объектов техническими средствами охраны (МВД, других ведомств), имеют, в основном, характер общих практических рекомендаций, которые не позволяют прямо оценить конечный эффект от их реализации на конкретном объекте.

Оценки показателей уязвимости

Показателями уязвимости объекта и его особо важных зон являются степень уязвимости в порядковой шкале оценок (пример степеней: очень высокая, высокая, средняя, ниже средней, низкая) или вероятность успешного воздействия нарушителей Pв в вероятностной шкале. Обратным показателем по отношению к показателю уязвимости является показатель эффективности охраны - степень защищенности объекта (зоны) или вероятность обезвреживания нарушителей Рo до нанесения объекту ущерба. Эти показатели связаны соотношением Рo= 1-Pв, поэтому при анализе можно использовать любой из них.

Для оценки показателей уязвимости (эффективности) используются методы математического моделирования, для чего разрабатываются специальные модели и методики. Модель оценки представляет собой формализованный алгоритм расчета указанных показателей. Методика определяет порядок подготовки и ввода исходных данных, получения и представления результатов оценок. Современные модели оценки реализуются в виде компьютерных программ-приложений.

На сегодняшний день известны модели и методики оценки показателей уязвимости (эффективности), разработанные в США, других странах. Есть такие модели и в ряде ведомств России, но последние носят внутриведомственный характер и не нашли еще широкого применения и признания.

Недостатками простейших моделей является необходимость составлять отдельные схемы для каждою возможного маршрута нарушителей. Так как число маршрутов может быть весьма большим, приходится ограничиваться выбором типовых или наиболее опасных маршрутов. При этом слишком велика роль субъективного фактора при проведении оценок

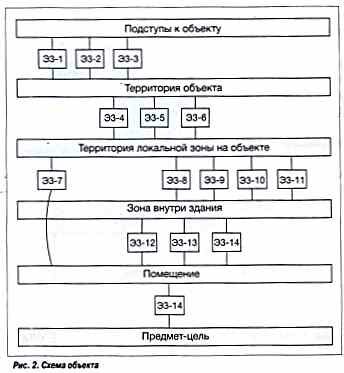

Анализ этих моделей позволяет выделить общие принципы их построения и используемые подходы и методы. Действия нарушителей определяют маршрут (маршруты) движения на объекте и способы действий при преодолении физических барьеров, технических средств охраны и при взаимодействии с силами охраны, а также персоналом объекта. Первые модели были созданы для оценки показателей уязвимости по отдельным маршрутам нарушителей. Маршрут условно отображается отрезками прямой линии с рубежами защиты между отрезками (пример на рис. 1).

На рисунке:

Р1 - рубеж защиты периметра территории объекта;

Р2 - рубеж защиты периметра локальной зоны объекта;

РЗ - рубеж проникновения в здание;

Р4 - рубеж проникновения в помещение здания;

Y1...Y4 - участки движения нарушителей между рубежами защиты и к цели.

Время движения нарушителей к цели является суммой времени преодоления рубежей защиты и движения между рубежами. Время движения по участку определяется скоростью движения нарушителей и длиной участка. Скорость движения обычно берется средней или максимально возможной, но может моделироваться и как случайная величина с некоторым законом распределения. Время преодоления рубежа защиты является функцией от способа его преодоления нарушителями, оснащения нарушителей и от характеристик физических барьеров на рубеже. Последние зависят от типа каждого из барьеров рубежа или конструкции из нескольких барьеров, а также технических средств охраны на рубеже.

Рубеж защиты характеризуется вероятностью формирования сигнала (сигналов) срабатывания средств обнаружения рубежа и возможностью оценки обстановки на участке срабатывания оператором системы охраны с помощью средств дистанционного наблюдения или тревожной группой, направляемой на участок при отсутствии в системе средств наблюдения. Вероятность обезвреживания нарушителей рассчитывается как произведение вероятности перехвата нарушителей тревожной группой и вероятности нейтрализации нарушителей при оказании последними сопротивления. Вероятность перехвата вычисляется моделированием движения нарушителей по маршруту и сил охраны по сигналам тревоги. Для расчета вероятности нейтрализации используется модель нейтрализации (боя) - обычно отдельный модуль программы.

Поэтому следующим этапом было создание моделей, отражающих структуру объекта в целом и позволяющих осуществлять перебор всех возможных маршрутов, определять наиболее слабо защищенные маршруты и элементы защиты на этих маршрутах, решения по усилению защиты и проч.

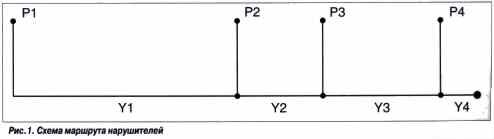

Схема объекта с системой охраны в таких моделях представляет собой совокупность зон (участков) и элементов защиты (ЭЗ) между этими зонами (пример на рис. 2).

| На схеме отображаются элементы защиты, расположенные между смежными зонами. Примерами типов элементов защиты являются: периметровое ограждение с комплек- сом технических средств охраны (ЭЗ-1, ЭЗ-4), проходная (ЭЗ-2), транспортные ворота (ЭЗ-З), шлюз прохода людей со средствами контроля и управления доступом (КУД) (ЭЗ-5, ЭЗ-8), транспортный шлюз со средствами КУД (ЭЗ-6), дверь (ЭЗ-9, ЭЗ-12), окно (ЭЗ-10, ЭЗ-13), стена здания (ЭЗ-11), внутренняя стена комнаты (ЭЗ-14). внешняя стена комнаты (ЭЗ-7 - случай, когда помещение выходит на фасад здания), сейфы (ЭЗ-15). После создания собственно схемы объекта для зон и элементов защиты вводятся характеризующие их параметры. Кроме того, задаются параметры, определяющие модель действий нарушителей. |

|

Алгоритм оценки показателя уязвимости обычно реализует перебор каким-либо образом всех возможных маршрутов нарушителей, расчет значений показателя для каждого маршрута, определение наиболее уязвимых маршрутов, точек перехватов нарушителей. Часто в модели реализуются процессы определения слабых элементов защиты, которые нарушители преодолевают без существенной задержки или с низкими вероятностями обнаружения и оценки обстановки, направленного перебора вариантов усиления этих элементов с выдачей рекомендаций по методам их усиления и проч.

Основная проблема при создании таких моделей - формирование базы сходных данных по значениям параметров, характеризующих зоны, элементы защиты, нарушителей и силы охраны. Получение таких данных экспериментальным путем требует больших затрат времени и ресурсов, часто затруднительно, особенно при учете разных способов действий нарушителей и сил охраны (примеры сложных для определения данных: вероятность прохода человека по поддельному пропуску, вероятность нарушения работоспособности средств охраны без выдачи сигналов отказа и проч.). Для получения этих данных часто требуется разработка специальных частных моделей. Но такие проблемы вполне разрешимы.

Практика применения подобных моделей показала, что они весьма удобны и полезны при обосновании проектных решений. Уже сам процесс создания и применения моделей оценки, анализа получаемых результатов дает исключительно богатую информацию для специалистов. Едва ли не главное в использовании моделей - формализация процедур оценок и анализа, снижения субъективности в оценках, ясное представление эффекта реализации конкретной системы охраны.

Направлениями развития моделей оценки уязвимости служат реализация приближенного к реальности графического представления объекта, интерактивного управления действиями нарушителей, сил охраны и проч. (игровые модели).

Лучше всего иметь набор моделей оценки, использующих различные методы расчета и моделирования, уровни детализации и представления структуры объекта и исходных данных.

По результатам анализа уязвимости объекта разрабатываются проектные варианты системы охраны, для которых повторяются оценки показателей уязвимости. В конечном счете с учетом стоимостных и ресурсных ограничений осуществляется выбор реализуемой системы охраны. Анализ уязвимости ясно определяет, от каких нарушителей и с какой эффективностью защищен объект, какие еще меры потребуются предпринять в дальнейшем в случае необходимости усиления защиты.

Таким образом, анализ уязвимости - необходимый этап в создании эффективной системы охраны. Развитие методологии анализа уязвимости и создание инженерных моделей и методик оценки показателей уязвимости и эффективности - важное направление работ по решению проблем обеспечения безопасности объектов.

Словарь терминов

Уязвимость объекта - степень его незащищенности к воздействию нарушителей. Она противоположна эффективности охраны объекта, степени его защищенности от нанесения ущерба нарушителями.

Модель нарушителей - максимально исчерпывающие сведения о действиях нарушителей.

Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с конкретизацией алгоритмов и этапов, а также способов действия на каждом этапе.

Целевыми зонами нарушителей называются такие, при проникновении в которые нарушители могут нанести объекту ущерб определенной категории.

Неприемлемый ущерб - когда нарушители могут вызвать крупную аварию, похитить особо важные документы, информацию, оборудование.

Существенный ущерб - когда последствия хищения или диверсии парализуют работу объекта на определенное время.

Материальный ущерб (большой, средний, малый) - когда последствиями ущерба будут материальные потери соответствующих масштабов.

Время движения нарушителей к цели является суммой времени преодоления рубежей защиты и движения между рубежами