Все большая степень автоматизации современных телефонных станций и использование стандартных компьютерных средств и информационных технологий привели к тому, что возросло число угроз информационной безопасности. В предлагаемой статье на основе анализа структурно-функциональной схемы современной АТС с функциями ISDN (на примере АТСЦ-90) определены объекты, элементы и методы защиты информации

Первое поколение телефонных станций с программным управлением началось с введения в 1965 году станции ESS#1 компании AT&T (как и почти все остальное в телефонии). Применение программного управления позволило относительно простыми средствами увеличить число услуг для абонентов сети и повысить качество их обслуживания.

В то же время специфика использования программного обеспечения такова, что даже случайное, а тем более умышленное, злонамеренное искажение информации может привести к тяжелым последствиям. Обеспечение конфиденциальности информации и предоставление доступа к ней только тем, кто имеет на это право, являются вопросами первостепенной важности.

Внедрение на современных телефонных станциях новых функций, абонентских и сетевых интерфейсов с использованием для этой цели стандартных средств компьютерной техники и информационных технологий увеличивает количество угроз информационной безопасности (ИБ).

Системы становятся уязвимыми, когда при наличии одной или более угроз отсутствуют меры обеспечения безопасности или имеются недостатки в системе таких мер. При этом угроза несанкционированного доступа (НСД) напрямую ассоциируется с неадекватностью контроля за доступом, а угроза потери важных функций системы — с неэффективным планированием нештатных ситуаций и т.п.

Коммутационная платформа АТСЦ-90 и информационная безопасность

В АТСЦ-90 уровней L4 и L5 с функциями ISDN используется широкий набор терминального оборудования, абонентских и сетевых интерфейсов, типов сигнализации и видов обслуживания, предоставляемых пользователю.

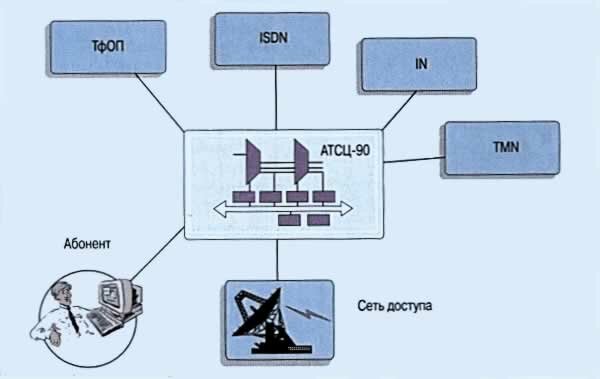

Сетевая структура на базе оборудования АТСЦ-90 (рис. 1) обеспечивает соединение с абонентами других телефонных станций, а также установление нетелефонных соединений с абонентами сетей передачи данных, функционирующих во Взаимоувязанной сети связи (ВСС).

Рис. 1. Архитектура сети ВСС

Основными аспектами информационной безопасности такой системы являются:

1) надежность аппаратного и программного обеспечения;

2) идентификация и опознание пользователя;

3) регистрация и подотчетность.

Аппаратный или программный сбой (требование 1) может нарушить конфиденциальность в устройстве управления доступом с последующим понижением уровня защиты для восстановления работоспособности. Иногда даже незначительный сбой одной из микросхем памяти, например во время копирования, может привести к потере информации.

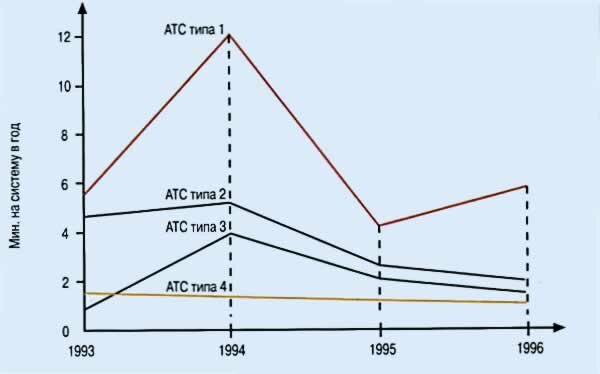

Для четырех типов применяемых в США АТС смена версии программного обеспечения (ПО) является прямой угрозой безопасности информации, что подтверждается данными Федеральной комиссии по связям США. В контексте этой статьи приводимые ниже кривые рассматриваются как частный случай, поэтому названия АТС и компании-производители не указываются.

Требование 2 предполагает:

• авторизацию терминала и/или персонала с точным определением наборов команд и процессов, доступных тому или иному пользователю, причем идентификаторы присваиваются оператором сети;

• определение пользовательского профиля для предотвращения неразрешенных действий;

• защиту файлов с помощью паролей длиной до 40 знаков. Пароль при наборе не отображается, а секретная часть протокола сеанса подавляется.

Наконец, требование 3 предполагает регистрацию всех сеансов связи. Должна существовать возможность регистрации неразрешенных данному пользователю MML команд или попыток доступа к закрытым для него данным. Информация о таких попытках должна направляться в ЦТО или специальный центр.

Концепция ИБ АТСЦ-90 должна базироваться на удовлетворении требований к компонентам сети и протоколам передачи, в том числе — гарантии достоверности и целостности данных.

Обеспечение ИБ АТСЦ-90/L5 должно достигаться с помощью системы комплексной защиты информации (КЗИ), регламентируемой Гостехкомиссией при Президенте РФ.

КЗИ в системах и средствах информатизации и связи включает реализацию требований по защите от:

• перехвата информации в каналах связи;

• несанкционированного доступа к информации;

• утечки информации по побочным каналам;

• внедрения специальных технических устройств перехвата информации;

• программно-технических воздействий и программ-вирусов.

Соответствие технических средств требованиям защиты информации устанавливается и контролируется в "Системе сертификации средств защиты информации по требованиям безопасности". РОСС RU.0001. БИОО Гостехкомиссии России.

Наличие в составе ПО возможных программных закладок (ПЗ) и их активация может дезорганизовать работу как отдельной станции, так и всей сети. Возможны различные варианты использования сигналов управления для активации ПЗ, например:

• спецрежим типа "дополнительная услуга", не указываемая в технической документации;

• специальный абонентский номер или специальные манипуляции с абонентской трубкой для обхода системы СОРМ;

• подсистема ТСАР в составе ОКС7 и организуемые на ее базе прикладные подсистемы, такие как MAP, INAP, ОМАР и др.

Организация системы защиты информации на АТС с функциями ЦСИО

На основе результатов анализа типовой структуры АТС и имеющихся в настоящий момент документов Гостехкомиссии России рассмотрим концепцию ИБ АТСЦ-90/Ь5 по защите от НСД.

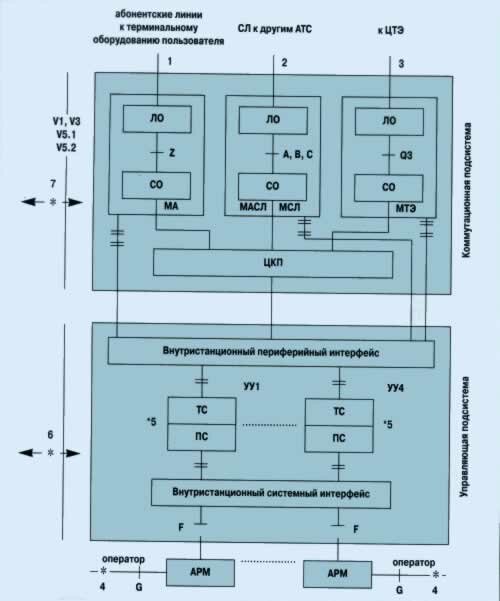

С учетом подхода, изложенного в руководящем документе Гостехкомиссии России "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации", АТСЦ90/L5 состоит из двух подсистем — коммутационной и управляющей.

Рис. 2. Время полной остановки по типам коммутационных систем в год

Основные компоненты коммутационной подсистемы (рис. 3):

• цифровое коммутационное поле (ЦКП);

• модули сопряжения с абонентскими линиями (МА);

• модули сопряжения с соединительными линиями к другим АТС (МАСЛ, МСЛ);

• модули сопряжения с соединительными линиями к центру технической эксплуатации — ЦТЭ (МТЭ).

Основными компонентами управляющей подсистемы являются:

•управляющие устройства (УУ), состоящие из технических (ТС) и программных (ПС) средств;

• автоматизированные рабочие места операторов станции (АРМ).

Через внутристанционный интерфейс УУ взаимодействует с каждым функциональным блоком коммутационной системы (КС).

Набор оборудования и станционных интерфейсов ATCL[-90/L5 обеспечивает эффективную работу не только в составе ЦСИО, но и в аналогово-цифровой сети. Предусматривается также сопряжение с аналоговыми абонентскими линиями и реализация на соединительных линиях к другим АТС (кроме ОКС №7) протоколов линейной сигнализации типа 2ВСК и 1ВСК с использованием стыка ИКМ со скоростями 2,048 и 1,024 Мбит/с.

Рис. 3. Структурно-функциональная схема организации интерфейсов на ATCU-90/L5 и каналы НСД (1—7)

Состав и характеристика станционных интерфейсов (см. рис. 3):

1. Интерфейсы "пользовательсеть":

• интерфейс Z (интерфейс аналоговой абонентской линии);

•интерфейсы VI, V3, предоставляющие возможность организации одного базового (VI) и одного первичного доступа (V3);

•интерфейсы V5.1 и V5.2, позволяющие использовать одну цифровую линию (V5.1) и до 16 цифровых линий (V5.2) со скоростью передачи символов 2048 кбит/с.

2. Интерфейс "сеть—сеть":

• интерфейсы А, В и С со скоростью передачи символов 2048 (А), 8448 (В) кбит/с и 2- и 4-проводного аналогового стыка для приема аналогового соединения (С);

• интерфейс Q3 — для стыка с ЦТЭ.

3. Внутристанционные интерфейсы:

• интерфейс F между АТСЦ-90 и АРМ;

• интерфейс G (интерфейс "человек— машина") для функций технической эксплуатации, реализуемой в соответствии с рекомендациями ITU-T серии Z.300.

Основные способы НСД к информации

В такой структуре при определении потенциального нарушителя и составлении его модели необходимо исходить из того, что нарушитель обладает опытом эксплуатации и знаниями по техническим и программным средствам АТС, имеет физический доступ к штатным средствам АТСЦ-90 и возможность определенное время работать с этими средствами без постороннего контроля.

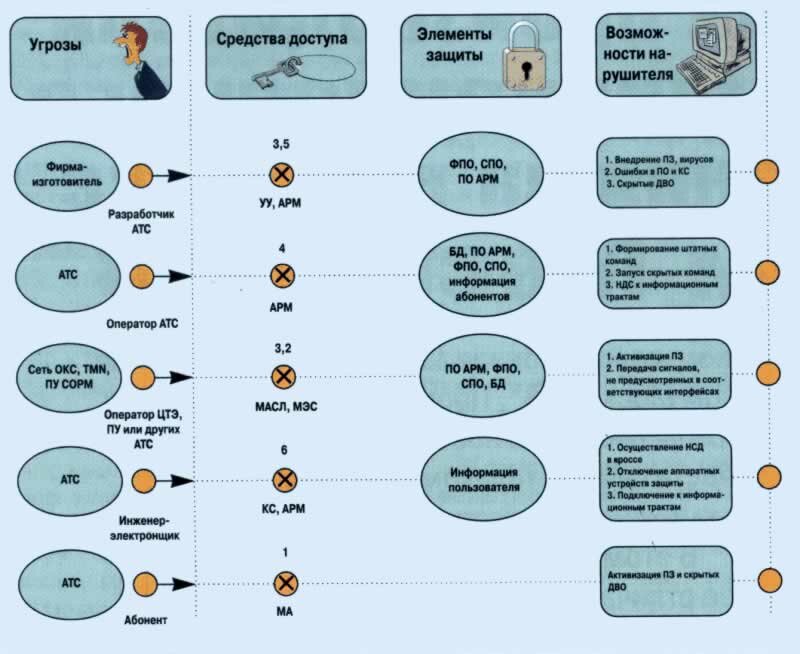

Рис. 4. Возможные модели НСД кАТСЦ-90

Нарушитель может воспользоваться следующими основными способами НСД к информации (рис. 4):

• непосредственное обращение к объектам доступа;

• создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

• модификация средств защиты, позволяющая осуществить НСД;

• внедрение в технические средства АТСЦ программных и технических механизмов, нарушающих предполагаемую структуру и функции АТС и позволяющих осуществить НСД;

• проявление неисправностей оборудования АТС, приводящих к НСД. В соответствии с рекомендациями Гостехкомиссии России классификация нарушителей НСД производится в зависимости от уровня возможностей, предоставляемых им штатными средствами АТС.

Первый уровень возможностей — запуск из фиксированного набора задач (программ), реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень связан с участием в управлении функционированием системы, то есть воздействием на ее базовое программное обеспечение, состав и конфигурацию оборудования.

Четвертый, самый высокий уровень в системе, определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию, эксплуатацию и ремонт технических средств, вплоть до включения в состав оборудования собственных технических средств с новыми функциями по обработке информации.

Потенциальными нарушителями правил разграничения доступа к информации АТСЦ-90 являются:

• программисты, участвующие в разработке и изготовлении АТСЦ-90/ L5 (уровень 4);

• операторы АТС (уровень 3);

• операторы ЦТЭ (уровень 3);

• инженеры-электронщики* (уровень 4).

Методы защиты

Если классификация нарушителей НСД проводится по уровню возможностей, то действия потенциального нарушителя можно разделить на две группы в зависимости от следующих ситуаций:

• отсутствие в АТСЦ-90 программных и аппаратных закладок;

• наличие указанных закладок.

Для первой группы предусмотрена следующая стратегия организации системы защиты от угроз:

• использование на АРМ программного или программно-аппаратного комплекса защиты, имеющего сертификат Гостехкомиссии России, например, "Аккорд", Dallas Lock, Secret Net. Дополнительно должны быть разработаны специальные программно-аппаратные средства защиты на основе анализа уязвимости АТС;

• применение на КС средств дублирования, резервирования и реагирования, которые должны обеспечить требуемую надежность и снижение вероятности наступления "опасных событий" до допустимых пределов;

• разработка систем сигнализации при вскрытии оборудования для контроля физического доступа к узлам КС и информационным магистралям;

• проведение сертификационных испытаний в системе сертификации Гостехкомиссии России РОСС RU.0001.01 БИОО.

Организация защиты АТСЦ-90 по второй группе потенциальных нарушителей базируется на следующем подходе:

• Обнаружение в составе ПО станции и блокировка внедренных ПЗ невозможны.

• Обнаружение и блокировка в реальном масштабе времени информации об активации ПЗ невозможны.

• Необходимо реализовать на АТСЦ-90 ряд эксплуатационных правил, при которых персоналом периодически выполняется команда копирования на специально выделенный внешний носитель (ВНН) рабочих областей оперативного запоминающего устройства (ОЗУ), станционных управляющих устройств, а также областей ОЗУ, хранящих программы, текущие переменные и постоянные данные о ресурсах станции и системы. После завершения операции копирования ВНН должен физически отключаться от системы.

• При обнаружении персоналом станции признаков активации ПЗ должен быть организован полный перезапуск станции в режиме ручного управления начальным стартом с диска ВНН.

• Для операторов АРМ небходимо разработать и внедрить технические средства познакового документирования всей вводимой с пультов информации с жестким непрерывным административным контролем регламента пультового времени.

• Необходима договоренность между администрацией связи и администрацией международной сети об исключении передачи по О КС №7 от международного центра коммутации к станциям АМТС и УАК ВСС России сообщений с нетелефонными функциями (для предотвращения активации ПЗ, форматов ТСАР и ОМАР), а также разработка на международном участке специальных тестирующих устройств, обеспечивающих обнаружение и фиксацию всех случаев передачи нетелефонных сообщений четвертого уровня.

Выводы

На основании анализа структурнофункциональной схемы современной АТС с функциями ISDN (на примере АТСЦ-90) можно определить объекты и элементы защиты.

На основе анализа субъектов доступа и их потенциальных возможностей по осуществлению НСД можно разработать технически наиболее вероятный сценарий воздействия на программное обеспечение станций с функциями ЦСИО при наличии ПЗ и дать функционально-целевые характеристики модели функционирования программы НСД.